تتضمن آثار التعقب الرقمية المقصودة والمرئية رسائل البريد الإلكتروني ؟

جدول المحتويات

- تتضمن آثار التعقب الرقمية المقصودة والمرئية رسائل البريد الإلكتروني ؟

- من الأمثلة على الآثار غير المقصودة وغير المرئية (0.5 Points) رسائل البريد الالكتروني عمليات البحث مشاركة المدونات الصور الفوتوغرافية؟

- من الآثار غير المقصودة وغير المرئية للتعقب الرقمي؟ أ) تحسين أداء المواقع والخدمات ب) انتهاك الخصوصية وتعقب السلوك دون معرفة المستخدم ج) زيادة سرعة الاتصال بالإنترنت د) تقليل استهلاك البطارية ؟

- من التهديدات التي لا يحمي منها جدار الحماية: أ) الاحتيال الإلكتروني ب) الإعلانات المنبثقة ج) رسائل البريد الإلكتروني غير المرغوب فيها د) جميع ما سبق ؟

- من التهديدات التي لا يحمي منها جدار الحماية؟

تتضمن آثار التعقب الرقمية المقصودة والمرئية رسائل البريد الإلكتروني ؟

الإجابة هي: صواب.

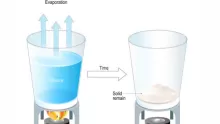

التعقب الرقمي (Digital Tracking) يشمل أي وسيلة تهدف إلى جمع معلومات عن سلوك المستخدمين على الإنترنت، ومن الأمثلة الشائعة على الآثار المقصودة والمرئية للتعقب الرقمية رسائل البريد الإلكتروني، مثل:

- معرفة إذا تم فتح الرسالة.

- تتبع عدد النقرات على الروابط داخل الرسالة.

- تحديد الموقع التقريبي للجهاز الذي فتح الرسالة.

هذه المعلومات عادة ما تُستخدم لأغراض التسويق وتحليل الأداء، وتكون واضحة للمُرسِل لكنها قد تكون غير مرئية للمستلم بشكل مباشر.

تعريف التعقب الرقمي:

التعقب الرقمي هو عملية جمع البيانات حول نشاط الأفراد على الإنترنت أو الأجهزة الرقمية بهدف فهم سلوكهم وتحليل تفاعلهم مع المحتوى الرقمي. ويشمل ذلك المواقع التي يزورها المستخدم، الرسائل التي يفتحها، الروابط التي ينقر عليها، والتطبيقات التي يستخدمها.

1. التعقب الرقمي في الرسائل الإلكترونية:

- الرسائل الإلكترونية تترك آثارًا رقمية تشمل تعقبًا مقصودًا ومرئيًا.

- التعقب الرقمي يُستخدم لجمع معلومات حول تفاعل المستخدم مع الرسائل.

2. أنواع المعلومات التي يتم جمعها:

- معرفة ما إذا تم فتح الرسالة.

- معرفة وقت فتح الرسالة.

- معرفة الروابط التي تم النقر عليها.

3. أدوات وتقنيات التعقب:

- استخدام الصور الصغيرة غير المرئية (بيكسلات التتبع).

- عند فتح الرسالة، يُرسل طلب إلى الخادم لاسترداد الصورة، مما يمكّن من تعقب النشاط.

4. نصائح للحماية:

- الوعي بهذه التقنيات مهم لحماية الخصوصية.

- التعرف على طرق تفادي التعقب غير المرغوب فيه.

أمثلة على التعقب الرقمي:

- تتبع فتح رسائل البريد الإلكتروني.

- معرفة المواقع التي يزورها المستخدم.

- تسجيل النقرات على الروابط الإعلانية.

- متابعة استخدام التطبيقات والأجهزة المحمولة.

آثار التعقب الرقمي:

1. آثار إيجابية:

- تحسين تجربة المستخدم من خلال تخصيص المحتوى والإعلانات.

- مساعدة الشركات على تحليل فعالية الحملات التسويقية.

- حماية البيانات الرقمية من الأنشطة المشبوهة عبر المراقبة المستمرة.

2. آثار سلبية:

- انتهاك الخصوصية: جمع معلومات شخصية دون موافقة واضحة.

- الإعلانات الموجهة المزعجة: كثرة الإعلانات حسب سلوك المستخدم.

- احتمال الاستغلال: استهداف المستخدمين بمعلومات مضللة أو خبيثة.

من الأمثلة على الآثار غير المقصودة وغير المرئية (0.5 Points) رسائل البريد الالكتروني عمليات البحث مشاركة المدونات الصور الفوتوغرافية؟

الإجابة هي: الصور الفوتوغرافية.

الآثار غير المقصودة وغير المرئية هي تلك التي لا يقصدها المستخدم مباشرة عند استخدامه للإنترنت، وغالبًا لا يكون ملموسًا أو مرئيًا له. من الأمثلة: الصور الفوتوغرافية التي تُخزن بياناتها الرقمية (مثل بيانات الموقع أو الكاميرا) دون علم المستخدم. بينما رسائل البريد الإلكتروني، عمليات البحث، ومشاركة المدونات عادةً تكون آثارًا مقصودة ومرئية.

من الآثار غير المقصودة وغير المرئية للتعقب الرقمي؟ أ) تحسين أداء المواقع والخدمات ب) انتهاك الخصوصية وتعقب السلوك دون معرفة المستخدم ج) زيادة سرعة الاتصال بالإنترنت د) تقليل استهلاك البطارية ؟

الإجابة هي: ب) انتهاك الخصوصية وتعقب السلوك دون معرفة المستخدم

الآثار غير المقصودة وغير المرئية للتعقب الرقمي هي تلك التي لا يلاحظها المستخدم مباشرة ولا يقصدها عند استخدام الإنترنت، ومن أبرز هذه الآثار: انتهاك الخصوصية وتتبع السلوك دون علم المستخدم. الخيارات الأخرى مثل تحسين أداء المواقع أو زيادة سرعة الاتصال ليست آثارًا غير مقصودة، بل غالبًا نتائج مقصودة للتقنيات الرقمية.

من التهديدات التي لا يحمي منها جدار الحماية: أ) الاحتيال الإلكتروني ب) الإعلانات المنبثقة ج) رسائل البريد الإلكتروني غير المرغوب فيها د) جميع ما سبق ؟

الإجابة هي: جميع ما سبق.

جدار الحماية (Firewall) يهدف أساسًا إلى منع الدخول غير المصرح به إلى الشبكة أو الكمبيوتر وحماية الجهاز من الهجمات المباشرة، ولكنه لا يحمي المستخدم من التهديدات الأخرى مثل:

- الاحتيال الإلكتروني (Phishing)

- الإعلانات المنبثقة (Pop-ups.

- رسائل البريد الإلكتروني غير المرغوب فيها (Spam)

- لذلك، جميع الخيارات المذكورة تمثل تهديدات لا يغطيها جدار الحماية.

من التهديدات التي لا يحمي منها جدار الحماية؟

الإجابة هي:

1. البرامج الضارة على التطبيقات المصرح بها.

2. التهديدات الداخلية

. 3. خروقات الأمن المادي.

- البرامج الضارة على التطبيقات المصرح بها – لأن جدار الحماية لا يتحكم في المحتوى الداخلي للتطبيقات المسموح بها.

- التهديدات الداخلية – مثل الموظفين أو المستخدمين الذين لديهم وصول شرعي لكن يسيئون استخدامه، والتي لا يكتشفها جدار الحماية.

- خروقات الأمن المادي – مثل سرقة الأجهزة أو الوصول المادي غير المصرح به، وهو خارج نطاق الحماية الرقمية لجدار الحماية.

للإستفادة من هذا المقال انسخ الرابط

https://mafahem.com/sl_21790