تصنف البصمة الرقمية الى نشطة وغير نشطة

جدول المحتويات

- تصنف البصمة الرقمية الى نشطة وغير نشطة؟

- تنشأ....... من البيانات التي تتركها بإرادتك بمجرد القيام بنشاطات مختلفة عبر شبكة الانترنت (1 نقطة) البصمة الرقمية غير النشطة. البصمة الرقمية النشطة. الأمن السيبراني. سجل الخادم ؟

- كل عمل أو تصفح يترك أثرا يسمى ــــــــــــــــــــــــــــــــــــــ والتي قد يتمكن الآخرون من رؤيتها (0.5 Points) الأمن السيبراني المخطط البصمة الرقمية سجلات الخادم؟

- من غير المحتمل أن تشكل البصمة الرقمية أخطارًا أمنية على النظام وأن تسمح لمجرمي الإنترنت باستخدام المعلومات المتاحة عبر الإنترنت لانشاء هجمات مستهدفة على النظام أو على مستخدميه ؟

- تتضمن البصمة الرقمية الخاصة بك جميع آثار نشاطك عبر الإنترنت؟

- من الطرق التي يمكن أن تؤثر بها البصمة الرقمية على دورة حياة النظام الأخطار الأمنية؟

تصنف البصمة الرقمية الى نشطة وغير نشطة؟

الإجابة هي: صواب.

تُصنّف البصمة الرقمية إلى نوعين: بصمة رقمية نشطة، وتنتج عن المعلومات التي يشاركها المستخدم طوعًا، مثل المنشورات والتعليقات. وبصمة رقمية غير نشطة: تنتج تلقائيًا دون وعي المستخدم، مثل بيانات الموقع وسجل التصفح

تعريف البصمة الرقمية:

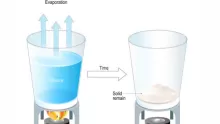

البصمة الرقمية هي الأثر الإلكتروني الذي يتركه الفرد عند استخدامه لشبكة الإنترنت، ويشمل جميع البيانات والمعلومات التي يتم جمعها عن نشاطه عبر المواقع والتطبيقات، سواء كانت هذه المعلومات ناتجة عن تفاعلات يقوم بها المستخدم بنفسه (كالمنشورات والتعليقات)، أو تُجمع تلقائيًا دون علمه (مثل سجل التصفح وموقعه الجغرافي). بعبارة أخرى: هي هوية الشخص الرقمية التي تكشف سلوكاته وتفاعلاته على الإنترنت.

1. البصمة الرقمية النشطة (Active Digital Footprint):

هي المعلومات التي يتركها المستخدم عن قصد أثناء استخدامه للإنترنت، وتشمل:

- نشر الصور أو الفيديوهات على وسائل التواصل الاجتماعي.

- كتابة التعليقات أو الإعجابات أو المشاركات.

- إنشاء حسابات على المواقع والتطبيقات.

- إرسال الرسائل عبر البريد الإلكتروني أو المنصات الإلكترونية.

- مثال: عندما تكتب منشورًا على فيسبوك أو تضع تعليقًا على فيديو في يوتيوب، فأنت تُكوّن بصمة رقمية نشطة.

2. البصمة الرقمية غير النشطة (Passive Digital Footprint):

هي المعلومات التي تُجمع عنك تلقائيًا دون تدخلك المباشر، وغالبًا لا يلاحظها المستخدم، وتشمل:

- سجل المواقع التي تزورها على الإنترنت.

- عنوان الـIP وموقعك الجغرافي.

- الوقت الذي تقضيه على الصفحات الإلكترونية.

- ملفات تعريف الارتباط (Cookies) التي تحفظ سلوكك الرقمي.

- مثال: عندما تتصفح متجرًا إلكترونيًا فيُظهر لك لاحقًا إعلانات مشابهة، فذلك نتيجة بصمتك الرقمية غير النشطة.

تنشأ....... من البيانات التي تتركها بإرادتك بمجرد القيام بنشاطات مختلفة عبر شبكة الانترنت (1 نقطة) البصمة الرقمية غير النشطة. البصمة الرقمية النشطة. الأمن السيبراني. سجل الخادم ؟

الإجابة هي: البصمة الرقمية النشطة.

لأنها تنشأ من البيانات التي يتركها المستخدم بإرادته أثناء قيامه بأنشطة عبر الإنترنت مثل:

- نشر الصور والمنشورات.

- كتابة التعليقات والإعجابات.

- إنشاء الحسابات أو إرسال الرسائل.

أما البصمة الرقمية غير النشطة فهي التي تُجمع تلقائيًا دون علم المستخدم، مثل سجل التصفح أو عنوان الـIP.

كل عمل أو تصفح يترك أثرا يسمى ــــــــــــــــــــــــــــــــــــــ والتي قد يتمكن الآخرون من رؤيتها (0.5 Points) الأمن السيبراني المخطط البصمة الرقمية سجلات الخادم؟

الإجابة هي: البصمة الرقمية.

لأن كل عمل أو عملية تصفح على الإنترنت تترك أثرًا إلكترونيًا يمكن تتبعه أو رؤيته من قبل الآخرين أو الجهات المعنية، ويُطلق على هذا الأثر اسم البصمة الرقمية.

من غير المحتمل أن تشكل البصمة الرقمية أخطارًا أمنية على النظام وأن تسمح لمجرمي الإنترنت باستخدام المعلومات المتاحة عبر الإنترنت لانشاء هجمات مستهدفة على النظام أو على مستخدميه ؟

الإجابة هي: خطأ.

لأن البصمة الرقمية قد تشكل أخطارًا أمنية حقيقية، حيث يمكن لمجرمي الإنترنت استغلال المعلومات المتاحة عنها لتنفيذ هجمات مستهدفة مثل:

- سرقة الهوية أو الحسابات.

- اختراق البريد الإلكتروني أو الأجهزة.

- نشر البرمجيات الخبيثة أو رسائل التصيد.

لذلك يُنصح دائمًا بإدارة البصمة الرقمية بحذر وعدم مشاركة المعلومات الشخصية بشكل علني.

تتضمن البصمة الرقمية الخاصة بك جميع آثار نشاطك عبر الإنترنت؟

الإجابة هي: صواب،

لأن البصمة الرقمية تشمل جميع آثار نشاط المستخدم عبر الإنترنت، سواء كانت ناتجة عن أفعال يقوم بها بإرادته (مثل النشر والتعليق)، أو بيانات تُجمع تلقائيًا (مثل سجل التصفح وموقع الجهاز).

من الطرق التي يمكن أن تؤثر بها البصمة الرقمية على دورة حياة النظام الأخطار الأمنية؟

الإجابة هي: صواب.

طرق تأثير البصمة الرقمية على دورة حياة النظام — الأخطار الأمنية:

1. كشف نقاط الضعف (المعلومات الاستخباراتية):

- البيانات المتاحة عن أجهزة التطبيق، الإصدارات، أو الخدمات قد تساعد المهاجمين في تحديد ثغرات قابلة للاستغلال.

- التخفيف: إخفاء معلومات الإصدار، تطبيق تحديثات دورية، واختبار اختراق منتظم.

2. الهجمات المستهدفة (Spear phishing وSocial engineering):

- معلومات الموظفين وسلوك المستخدمين على الإنترنت تُستخدم لصياغة رسائل تصيد مخصصة لاختراق النظام.

- التخفيف: تدريب أمني للموظفين، فلترة البريد، واستخدام المصادقة متعددة العوامل.

3. التتبع والتعقب الجغرافي:

- بيانات الموقع وسجلات الوصول تمكن المهاجم من تعقب البنية التحتية أو الحركة داخل الشبكة.

- التخفيف: تقليل جمع بيانات الموقع، استخدام شبكات آمنة، تقييد الوصول بالـIP.

4. كشف خرائط الشبكة والبنية التحتية:

- سجلات الخادم والخدمات المكشوفة تكشف خريطة النظام (منصّات، قواعد بيانات، منافذ مفتوحة).

- التخفيف: إجراء فحص بورتات داخلي وخارجي، وإغلاق الخدمات غير الضرورية، واستخدام جدران حماية.

5. استهداف كلمات المرور وإعادة الاستخدام:

- البيانات المسربة أو المعلنة تُستخدم لتخمين كلمات المرور أو استغلال إعادة استخدامها بين خدمات.

- التخفيف: فرض سياسات كلمات مرور قوية، تشجيع مدراء كلمات المرور، والمصادقة متعددة العوامل.

6. هجمات على سمعة النظام/المنظمة:

- معلومات أو محتوى منشور علناً قد يُستغل لتشويه سمعية المنظمة أو ابتزازها.

- التخفيف: مراقبة الويب، استجابة سريعة للحوادث، وسياسات نشر واضحة.

7. تسريب بيانات حساسة عبر الطرف الثالث:

- خدمات خارجية (تحليلات، CDN، أدوات) التي تجمع بصمات المستخدم قد تكشف بيانات تؤثر على النظام.

- التخفيف: مراجعة عقود الطرف الثالث، تحديد أقل الصلاحيات، وتقييم خصوصية المزودين.

للإستفادة من هذا المقال انسخ الرابط

https://mafahem.com/sl_21811